ЗАЩИТА

ВАШЕЙ СЕТИ

Описание

ЗАЩИТА

ВАШЕЙ СЕТИ

Описание

CISCO FIREWALL 166Mhz 128 SESSIONS 2X ETHERNET

Cisco

PIX 510 Firewall

Cisco

PIX 510 Firewall

CPU: Intel Penitum I 166 MHz

Memory: 16 MB RAM

Rackmount Chassis: 4 HE

Ports: 2 x 10/100 Mbit Fast Ethernet

Software: PIX 4.1.6

Cisco PIX 5** Firewall представляет собой защиту промышленного класса для малых и домашних офисов, функционирующей по принципу - включил и работай (plug-and-play). Идеальное решение для высокоскоростного широкополосного оборудования, Cisco PIX 510 Firewall является частью серии межсетевых экранов Cisco PIX Firewall, обеспечивает надежную защиту, сетевые функции для небольшой сети и большие возможности по удаленному управлению. И все это предлагается в едином, компактном решении.

Защита

промышленного класса для малых офисов

Защита

промышленного класса для малых офисов

(

Описание от Cisco PIX 501) Firewall является

устройством защиты сетей, которое

обеспечивает широкий набор защитных

функций, включая прекрасный межсетевой

экран, поддержку виртуальных частных сетей

и защиту от вторжения. Используя

разработанный Cisco Адаптивный Алгоритм

Защиты (Adaptive Security Algorithm - ASA) и операционную

системы PIX, устройство PIX 501 гарантирует, что

все пользователи, находящиеся за ним, будут

защищены от угроз, скрывающихся в Интернете.

Его мощный межсетевой экран отслеживает

запросы на авторизацию сетевых

пользователей и препятствует

неавторизированному доступу. Гибкая

система управления PIX 501 позволяет

администраторам создавать

пользовательские стратеги (политики) по

прохождению сетевого трафика через

межсетевой экран.

(

Описание от Cisco PIX 501) Firewall является

устройством защиты сетей, которое

обеспечивает широкий набор защитных

функций, включая прекрасный межсетевой

экран, поддержку виртуальных частных сетей

и защиту от вторжения. Используя

разработанный Cisco Адаптивный Алгоритм

Защиты (Adaptive Security Algorithm - ASA) и операционную

системы PIX, устройство PIX 501 гарантирует, что

все пользователи, находящиеся за ним, будут

защищены от угроз, скрывающихся в Интернете.

Его мощный межсетевой экран отслеживает

запросы на авторизацию сетевых

пользователей и препятствует

неавторизированному доступу. Гибкая

система управления PIX 501 позволяет

администраторам создавать

пользовательские стратеги (политики) по

прохождению сетевого трафика через

межсетевой экран.

Cisco PIX 501 Firewall может также обеспечить защиту всех сетевых коммуникаций, от удаленных офисов до корпоративной сети, при связи через Интернет стандарт Internet Key Exchange (IKE)/IP security (IPsec) для виртуальных частных сетей. Криптографирование данных с использованием 56-и битового стандарта Data Encryption Standard (DES) или расширенного 168-и битового стандарта Triple DES (3DES) позволяют скрыть данные от стороннего просмотра при их прохождении через Интернет.

Возможности интегрированной защиты от внешнего вторжения в PIX 501 могут защитить Вашу сеть от многих распространенных форм атак. Отслеживая более 55 видов атак на сеть, PIX 501 не только отслеживает их, но и блокирует и извещает вас о них в режиме реального времени.

Концентрируя в себе все те же функции защиты, которые можно обнаружить в старших членах семейства Cisco межсетевых экранов, PIX 501 обеспечивает мощную защиту пользователей широкополосного доступа, которым требуется простое в использовании и развертывании решение.

Высокоскоростное

сетевое решение для малых офисов

Высокоскоростное

сетевое решение для малых офисовМежсетевой экран Cisco PIX 501 обеспечивает удобный путь использования несколькими компьютерами одного широкополосного соединения через интегрированные в него коммутаторы с высокопроизводительными четырьмя портами 10/100 Мбит/сек. Более того, Cisco PIX 501 обеспечивает трансляцию сетевых адресов (Network Address Translation - NAT) и трансляцию портовых адресов (Port Address Translation - PAT), которые скрывают действительные сетевые адреса устройств вашей сети. Пользователи также могут наслаждаться еще одним сетевым решением - встроенным сервером протокола динамического назначения адреса (Dynamic Host Configuration Protocol - DHCP), которое автоматически назначает сетевые адреса компьютерам при включении на них питания. Cisco PIX 501 Firewall обеспечивает пользователей функциями, которые необходимы для плавной интеграции его в большинство широкополосного сетевого оборудования.

PIX 501 является надежной, легкой в монтаже платформой, которая обеспечивает широкий выбор методов для его конфигурирования, мониторинга и обслуживания. PIX 501 может управляться через средства, основанные на Web, и средства, основанные на политиках для поддержки протоколов удаленного мониторинга, таких как (Simple Network Management Protocol - SNMP) и syslog.

Менеджер управления PIX Device Manager (PDM) имеет интуитивный, базирующийся на WEB интерфейс облегчающий конфигурирование и мониторинг PIX 501. Не требует дополнительного программного обеспечения (кроме стандартного WEB-браузера) для инсталляции на компьютер администратора.

Также администратор может конфигурировать, контролировать и выявлять неисправности PIX 501 дистанционно, с помощью интерфейса командной строки command-line interface (CLI), используя различные методы, включающие Telnet, Secure Shell (SSH) или доступ через консольный порт.

Имеется возможность дистанционно управлять большим количеством межсетевых экранов PIX 501 с использованием Менеджера Политик Защиты (Secure Policy Manager - CSPM 3.0), который входит в Cisco VPN/Security Management Solution (VMS). CSPM 3.0 является масштабируемым централизованным решением нового поколения для осуществления управления межсетевыми защитного экранами PIX Firewall, которое включает такие функции, как интерфейс для конкретной задачи, интерактивную сетевую карту взаимосвязи устройств, мастеров стратегий, возможностей импорта стратегий и многое другое.

Таблица 1. Основные функции и преимущества

| Основные функции | Преимущества |

|---|---|

| Защита промышленного класса | |

| Надежное устройство защиты |

|

| Защитный экран |

|

| Виртуальные частные сети (VPN) |

|

| Защита от стороннего вторжения |

|

| Поддержка сервисов AAA |

|

| Сертификат Х.509 и поддержка CRL |

|

| Интеграция с ведущими решениями сторонних фирм |

|

| Интегрированная защита на физическом уровне |

|

| Сильное сетевое решение для небольших офисов | |

| Интегрированный 4-х портовый коммутатор |

|

| Клиент и сервер DHCP |

|

| Поддержка трансляции сетевых и портовых адресов (NAT/PAT) |

|

| Протокол PPPoE |

|

| Широкие возможности для управления | |

| PIX Device Manager (PDM) |

|

| Поддержка Менеджера стратегий защиты Cisco Secure Policy Manager (CSPM) |

|

| Cisco PIX CLI |

|

| Поддержка SNMP и syslog |

|

Cisco PIX 501 Firewall с лицензией на 10 пользователей поддерживает до 10 одновременных источников IP адресов Вашей внутренней сети для прохождения через PIX 501. Интегрированный сервер DHCP поддерживает до 32-х динамически назначаемых адреса.

Cisco PIX 501 Firewall с лицензией на 50 пользователей поддерживает до 50 одновременных источников IP адресов от Вашей внутренней сети для прохождения через PIX 501. Интегрированный сервер DHCP поддерживает до 128 динамически назначаемых адреса. С ростом потребностей возможно наращивание количества лицензий от 10 до 50 путем модернизации лицензии, что позволяет сэкономить инвестиции в оборудование PIX 501.

PIX 501 имеет 2-е дополнительные лицензии (168-и битовый 3DES и 56-и битовый DES), которые доступны или сразу в период заказа оборудования, или могут быть заказаны позднее.

Производительность

Условия эксплуатации

|

Питание

Физические параметры

Интерфейсы

|

сравнение http://www.ccc.ru/magazine/depot/00_09/read.html?web3.htm

Малик Абдугалыев

Обычно для тех, кто впервые начинает настройку firewall, принципы работы трансляции соединений становятся одним из наиболее сложных моментов для понимания, поэтому основной упор мы сделали на описании этих принципов на примере типовой схемы.

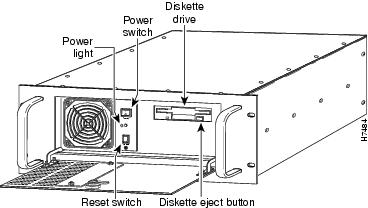

Краткие сведения o Cisco PIX Firewall 520

520-я серия firewall компании Cisco уже не выпускает. Но несмотря на это firewall всё ещё остаётся достаточно интересным устройством, особенно с учётом его нынешней стоимости.

С виду данный firewall представляет собой несколько модернизированный ПК – корпус, материнская плата, блок питания, 3.5” привод для гибких дисков, которые с виду такие же, как у обычного ПК. Жёсткого диска у этого устройства, к счастью, нет, а в качестве долговременной памяти используется флеш-память, которая размещёна на отдельной PCI-плате расширения вместе с другими схемами, реализующими специфичные функции, такие как консольный порт и интерфейс перекрытия сбоев (Failover), который позволяет дублировать основной firewall резервным в случае выхода его из строя.

Для интереса приведу основные технические характеристики устройства, используемого в описанном случае – 768 Мб RAM, CPU Pentium III 848 МГц, Flash 16 Мб, 4 сетевых адаптера 10/100.

Операционная система, по словам представителей компании Cisco, специально разработана для данных задач, что позволяет устройству обрабатывать намного больший поток данных, нежели обычные операционные системы для ПК. Версия операционной системы в конкретном случае – 6.3(4).

Интерфейс командной строки весьма схож с интерфейсом маршрутизаторов Cisco, но имеет некоторые недостатки, впрочем, не настолько существенные, чтобы их отдельно описывать...http://av5.com/journals-magazines-online/1/8/600

Компания Cisco Systems предлагает для корпоративного рынка два продукта с функциями межсетевого экрана: Secure PIX Firewall 520 и Secure PIX Firewall 525. Оба устройства работают с собственной защищенной операционной системой PIX OS. Пропускная способность моделей 520 и 525 составляет 370 Мбит/с. Secure PIX Firewall 520 может одновременно обслуживать до 250 тыс. сеансов, а Secure PIX Firewall 525 — до 280 тыс. сеансов.

http://en.wikipedia.org/wiki/Cisco_PIX

Cisco

PIX-520 Firewall

Cisco

PIX-520-FO-BUN Firewall

Cisco

PIX-4FE-66 Interface Card

Cisco

PIX-1GE-66 Interface Card

Cisco

PIX Firewall Equipment

Cisco Firewall Memory

Cisco

PIX-515-MEM-32 Firewall Memory

![]()

Cisco

PIX-515-MEM-128 Firewall Memory

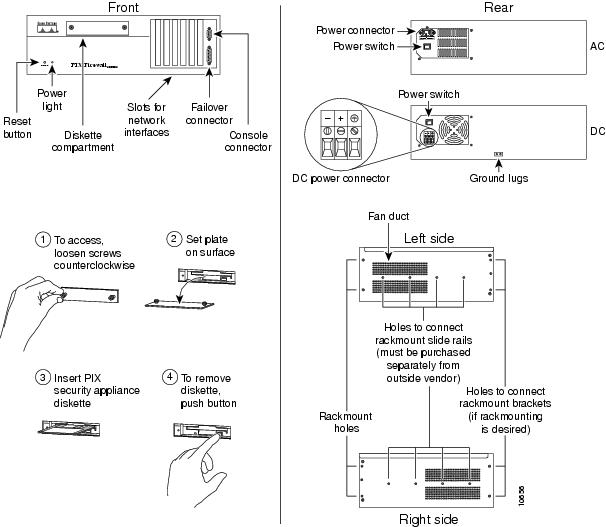

To install a PIX 520 or earlier model:

Step 1 ![]() Refer

to for

information on the features of the PIX 520 unit.

Refer

to for

information on the features of the PIX 520 unit.

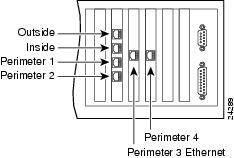

Figure 2-8 PIX 520 Front, Rear, and Side Panels.

lists the controls on earlier PIX Firewall models.

Figure 2-9 Earlier PIX Firewall Access

Step 2 ![]() Connect

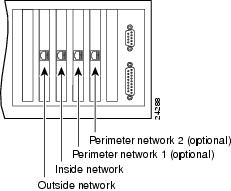

network cables to each of the PIX Firewall's network interfaces. On the PIX 520,

connect the cables at the front of the unit; on earlier models, connect the

cables at the rear.

Connect

network cables to each of the PIX Firewall's network interfaces. On the PIX 520,

connect the cables at the front of the unit; on earlier models, connect the

cables at the rear.

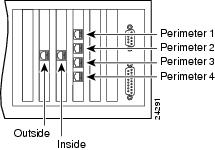

If you are not installing a four-port Ethernet card, which is supported only with version 4.4(1) and later, add the cables as shown in . The outside interface card must be in slot 0 (zero), which is the leftmost slot in the unit. The inside interface card can be in slot 1 or you can skip a slot. The PIX Firewall assumes that the next card it finds will be the inside interface even if an empty slot is left between the outside and inside interfaces.

Figure 2-10 Up to Four Single-Port Interfaces in a PIX Firewall

PIX Firewall version 2 supports two interfaces, version 3 supports three interfaces, versions 4.0 and 4.1 support three interfaces, version 4.2 supports four interfaces, version 4.3 supports four interfaces, and version 4.4 supports six interfaces.

As of PIX Firewall version 4.4(1) and later, you can install one optional four-port Ethernet interface card in the PIX 520 and earlier hardware models.

Note ![]() Use

of the four-port card changes the position of the outside and inside interfaces

depending on the slot in which the card is installed. Four-port Ethernet card

connectors are numbered from the top connector down sequentially.

Use

of the four-port card changes the position of the outside and inside interfaces

depending on the slot in which the card is installed. Four-port Ethernet card

connectors are numbered from the top connector down sequentially.

The Cisco four-port Ethernet interface card provides four 10/100 Ethernet connections and has autosense capability. Connectors on the four-port card are numbered top to bottom sequentially; however, the actual device number depends on the slot in which the four-port card is installed. shows how the top connector is numbered

.

With the four-port card, having a card in slot 3 makes the number of interfaces greater than six; while the card in slot 3 cannot be accessed, its presence does not cause problems with the PIX Firewall.

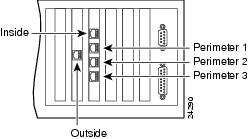

shows the location of the interfaces if you install a four-port card in slot 0.

Figure 2-11 Four-Port Ethernet Interface Installed in Slot 0

From this figure you can see that because the four-port card is numbered from the top down, the outside interface, which must be the first interface, is associated with the topmost connector.

shows how the slots are numbered if a single-port interface card is inserted in slot 0.

Figure 2-12 Four-Port Ethernet Interface Installed in Slot 1

shows how the slots are numbered if single-port interface cards are installed in slot 0 and in slot 1.

Figure 2-13 Four-Port Ethernet Interface Installed in Slot 2

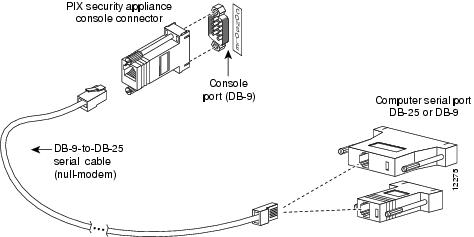

Step 3 ![]() Install

the serial cable between the PIX Firewall and your console computer. Locate the

serial cable. The serial cable assembly consists of a null modem cable with

RJ-45 connectors, two separate DB-9 connectors, and a separate DB-25 connector

as shown in .

Install

the serial cable between the PIX Firewall and your console computer. Locate the

serial cable. The serial cable assembly consists of a null modem cable with

RJ-45 connectors, two separate DB-9 connectors, and a separate DB-25 connector

as shown in .

Figure 2-14 PIX Firewall Serial Cable Assembly

Step 4 ![]() Connect

one of the DB-9 serial connectors to the console connector on the front panel of

the PIX Firewall.

Connect

one of the DB-9 serial connectors to the console connector on the front panel of

the PIX Firewall.

Step 5 ![]() Connect

one end of the RJ-45 null modem cable to the DB-9 connector.

Connect

one end of the RJ-45 null modem cable to the DB-9 connector.

Step 6 ![]() If

you are installing an AC voltage PIX Firewall, connect the PIX Firewall unit's

power cord to the power connector on the rear panel of the unit, and to a power

outlet.

If

you are installing an AC voltage PIX Firewall, connect the PIX Firewall unit's

power cord to the power connector on the rear panel of the unit, and to a power

outlet.

If you are installing a DC voltage PIX Firewall, refer to ""."

Step 7 ![]() The

following options are available:

The

following options are available:

(a) ![]() If

you have a second PIX Firewall to use as failover unit, install the failover

feature and cable as described in "."

If

you have a second PIX Firewall to use as failover unit, install the failover

feature and cable as described in "."

(b) ![]() If

needed, install the PIX Firewall Syslog Server as described in "."

If

needed, install the PIX Firewall Syslog Server as described in "."

(c) ![]() If

you need to install an optional circuit board such as the Private Link VPN

board, single-port Ethernet board, or the four-port Ethernet board, refer to ""

for information about how to open the top cover of the chassis to install

circuit boards.

If

you need to install an optional circuit board such as the Private Link VPN

board, single-port Ethernet board, or the four-port Ethernet board, refer to ""

for information about how to open the top cover of the chassis to install

circuit boards.

(d) ![]() If

you need to install additional memory, refer to "."

If

you need to install additional memory, refer to "."

(e) ![]() If

you are ready to start configuring the PIX Firewall, power on the unit. When the

unit is powered on, refer to the configuration guide for your respective

software version listed in the section, "Related

Documentation" in "About

This Manual."

If

you are ready to start configuring the PIX Firewall, power on the unit. When the

unit is powered on, refer to the configuration guide for your respective

software version listed in the section, "Related

Documentation" in "About

This Manual."

When you reboot or power-on the PIX Firewall, messages appear similar to the following. The first messages to display are:

PIX Bios V2.7

Booting Floppy

...................................Execing flop

PIX Floppy loader (V2.0)

Reading second stage loader.....

Starting second stage loader.

PIX flash loader (V2.0)

Flash=AT29C040A

Reading floppy image..................................

Flash version 4.4, Floppy version 4.4

The Flash statement indicates the type of Flash memory. Version 4.3 and 4.4 require that the Flash be 2 MB, which has the "AT29C040A" code. If you had the previous version, the 512 KB, PIX Firewall would have displayed an error message and stopped the installation.

The last line in this example lists the software versions in Flash memory and what you are installing on diskette.

When a diskette is inserted in the PIX Firewall unit's drive, you are prompted with the following prompt:

Do you want me to install floppy version onto flash? [n]

If you have an existing configuration, enter n for no. Alternatively, you can ignore the prompt by waiting approximately 45 seconds and PIX Firewall will insert No for you.

The listing continues as follows:

Installing to flash

If you did not install the diskette version into Flash memory, proceed to "After the Prompts."

If you are installing for the first time or you want to enter a new activation key, enter y for yes. PIX Firewall then displays:

Activation Key: aaaabbbb ccccddd eeeeffff 11112222

Do you want to enter a new activation key? [n]

If you do not wish to enter an activation key, enter n for no, or wait approximately 45 seconds and PIX Firewall will enter No for you. If you enter y to enter an activation key, you are prompted to enter each part of the activation key:

Enter Activation Key

Part 1 of 4:

Enter the first part of your new activation key. (In the previous example for the activation key listing, the first part is aaaabbbb.)

PIX Firewall then prompts you for the other 3 parts of the activation key. Enter each part.

Part 2 of 4:

Part 3 of 4:

Part 4 of 4:

PIX Firewall then continues the startup messages as follows:

Using flash config

Erasing flash...

Writing image into flash...

Saving config...

16MB RAM

Flash=AT29C040A @ 0x300

To install version 4.4, you need to see at least 16 MB of RAM. If you had too little memory, a message would display indicating "insufficient memory."

PIX Firewall then lists each interface. Because PIX Firewall interface cards are polled instead of using interrupts, the IRQ (interrupt request lines) can have duplicate numbers:

mcwa i82557 Ethernet at irq 10 MAC: 00a0.c90a.eb4d

mcwa i82557 Ethernet at irq 9 MAC: 00a0.c986.8eea

mcwa i82557 Ethernet at irq 10 MAC: 00a0.c9e8.8caf

mcwa i82557 Ethernet at irq 11 MAC: 0090.2710.4aa4

In this example, the PIX Firewall has four Ethernet interfaces. The MAC address is a unique hardware identifier for each interface.

If a Private Link card is present, the following message appears:

CA9568 Encryption @ 0x3a0

The PIX Firewall symbol then displays followed by the version number and the number of connections.

-----------------------------------------------------------------------

|| ||

|| ||

|||| ||||

..:||||||:..:||||||:..

c i s c o S y s t e m s

Private Internet eXchange

-----------------------------------------------------------------------

PIX Firewall

PIX Version 4.4(x)

Note ![]() Write

down the number of connections. PIX Firewall only provides this information at

startup.

Write

down the number of connections. PIX Firewall only provides this information at

startup.

If a Private Link card is present, the following export statement appears:

****************************** Warning *******************************

An encryption device has been discovered.

This product is not authorized for use by persons located outside the

United States and Canada that do not have export license authority

from Cisco Systems, Inc. and/or the U.S. Government.

This product may not be exported outside the U.S. and Canada either by

physical or electronic means without the prior written approval of

Cisco Systems, Inc. and/or the U.S. Government.

Persons outside the U.S. and Canada may not reexport, resell, or

transfer this product by either physical or electronic means without

prior written approval of Cisco Systems, Inc. and/or U.S. Government.

******************************* Warning *******************************

PIX Firewall then displays the following messages:

Copyright (c) 1996-1999 by Cisco Systems, Inc.

Restricted Rights Legend

Use, duplication, or disclosure by the Government is

subject to restrictions as set forth in subparagraph

(c) of the Commercial Computer Software - Restricted

Rights clause at FAR sec. 52.227-19 and subparagraph

(c) (1) (ii) of the Rights in Technical Data and Computer

Software clause at DFARS sec. 252.227-7013.

Cisco Systems, Inc.

170 West Tasman Drive

San Jose, California 95134-1706

Type help or '?' for a list of available commands.

pixfirewall> enable

Enter the enable command to start unprivileged mode. You are then prompted for the enable password as follows:

Password:

Unless you have assigned a value to the enable password, which you can do with the enable password command, press the Enter key to signify the default of no password. You are now in unprivileged mode.

Start configuration mode by entering the configure terminal command:

pixfirewall# configure terminal

pixfirewall(config)#

You are now ready to start configuring your PIX Firewall, which is described in the configuration guide for your version of the PIX Firewall. Refer to the section, "Related Documentation" in "About This Manual."